Høst 2025

18 okt. 2025Dune Awakening

17 okt. 2025Dune Awakening er nyeste spillet fra Funcom, selskapet som også står bak Conan Exiles (et spill jeg også har brukt urovekkende mye tid på).

Dune Awakening følger et alternativt univers hvor Paul Atreides ikke ble født. Historien er grei nok, om noe repetitive oppdrag med i overkant unødvendig behov for transport frem og tilbake på kartet. Starten av spillet handler mest om å låse opp teknologi og ferdigheter, samt jobbe seg opp fra sandmotorsykkel, "buggy" (4-hjuling), scout og assault ornithopter. Et ornithopter er et helikopter med flere par faste vinger som flakser som en fugl, da i motsetning til helikoptre som har roterende vinger. Ganske artig måte å fly på, om naturligvis svært upraktisk i den virkelige verden.

Hele planeten Arrakeen er en stor ørken og det kruser sandmonstre rundt. Blir du spist, mister du alt du har med deg. Ganske brutalt, særlig i starten av spillet om du f.eks. også mister ditt første ornithopter. I senere tid er det nå en funksjon for å gjenopprette et "slukt" fremkomstmiddel, så det gjør det nå noe enklere.

Sluttspillet skjer ute i "the deep desert". Et fellesområde på tvers av private eller offentlige servere i en lokal gruppe. Vi holder nå til på GPortal Spicelore F4A Europe. I den dype ørkenen er det i sør en sone primært mot naturen, og i nord er det såkalt Player vs. Player hvor klaner kan gå til krig mot hverandre og kjempe om store "spice" felter og ressurser for å lage Plastanium-barer for de mest avanserte våpnene og rustningen. I tillegg til å kjempe for ressurser, er det også 25 kontrollpunkt som kan okkuperes og gir poeng i ukens landsraad. Siden som vinner, får bonuser den kommende uken.

Soulmask

16 okt. 2025Soulmask er et overlevelsesspill, tilsvarende Conan Exiles, Minecraft, Rust, Ark og Valheim. Enkelt forklart handler det om å samle inn ressurser, bygge ting og skaffe seg stadig bedre utrustning og våpen for så å kjempe seg igjennom stadig kraftigere fiender og bosser.

Det som er unikt for dette spillet er at karakteren du først starter med egentlig ikke betyr noe. Ved bruk av masken kan du ta over fiender på slagmarken, ta dem med hjem og konvertere dem til din stamme, og så bytte mellom hvem av dem du ønsker å styre. I tillegg kan du ta med deg noen følgere på slagmarken. Opprinnelig mistet man disse nye stammemedlemmene dersom de døde, men dette har siden blitt endret slik at det er mulig å "lagre" og "gjenopprette" noen karakterer du selv velger.

Siste ukene av sommerferien

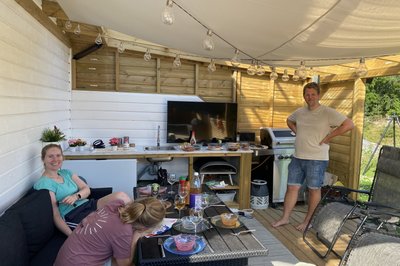

2 aug. 2025De tre siste ukene av sommerferien dro Vanja og jeg først en uke til Hemsedal, en uke til Kristiansand, innom Skien på vei hjem, og siste uken holdt vi oss i Oslo sammen med venner og familie.

Vi måtte stadig hjemom for å vanne plantene og slappe litt av mellom aktivitetene

Vi måtte stadig hjemom for å vanne plantene og slappe litt av mellom aktivitetene Her er vi fremme i Hemsedal. Vi leide en leilighet via AirBnB

Her er vi fremme i Hemsedal. Vi leide en leilighet via AirBnB Vi syklet terrengsykkel ned skibakkene en dag

Vi syklet terrengsykkel ned skibakkene en dag Vi klatret Via Ferrata. Det er et konsept med fastmontert sikring som Sveitsiske soldater brukte for å traversere alpene

Vi klatret Via Ferrata. Det er et konsept med fastmontert sikring som Sveitsiske soldater brukte for å traversere alpene

Starten av sommeren 2025

7 jul. 2025I mai hadde vi mye mye besøk, feiret 17.mai og søster giftet seg. Juni var ganske rolig, men med mye å gjøre på jobben. Nå er det juli og første uken med sommerferie er over. Ferien startet med en tur til Danmark, et lite stykke utenfor København, hvor et søskenbarn av meg giftet seg. På turen tilbake hadde vi fire overnattinger for å se litt mer av Sverige. Etter et par dager hjemom bærer nå turen til Hemsedal.